Сегодня ТЭК — это не только буровые вышки, трубопроводы и электростанции, но и тысячи датчиков, цифровые двойники, системы удаленного мониторинга и управления. Технологии ИИ, предиктивной аналитики и промышленного интернета вещей (IIoT) позволяют управлять процессами с высокой точностью, снижая расходы и увеличивая эффективность. Однако с ростом цифровизации растет и поверхность атак: каждая новая интеграция открывает дополнительное окно возможностей для злоумышленников.

Бить по больному

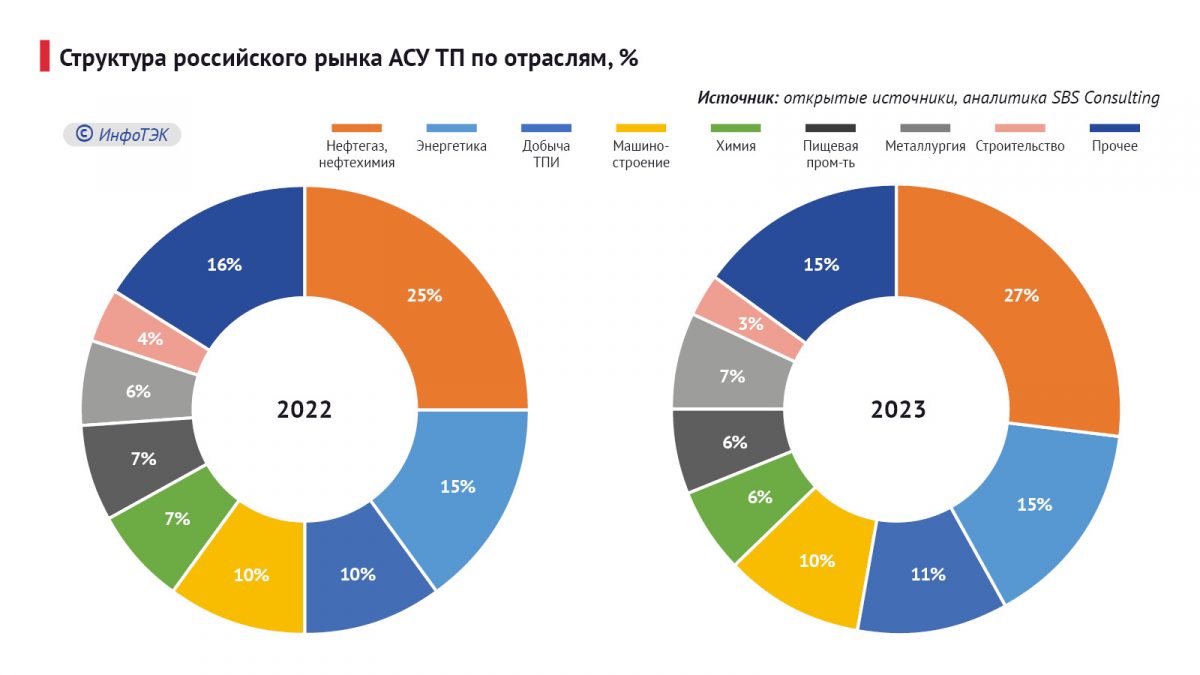

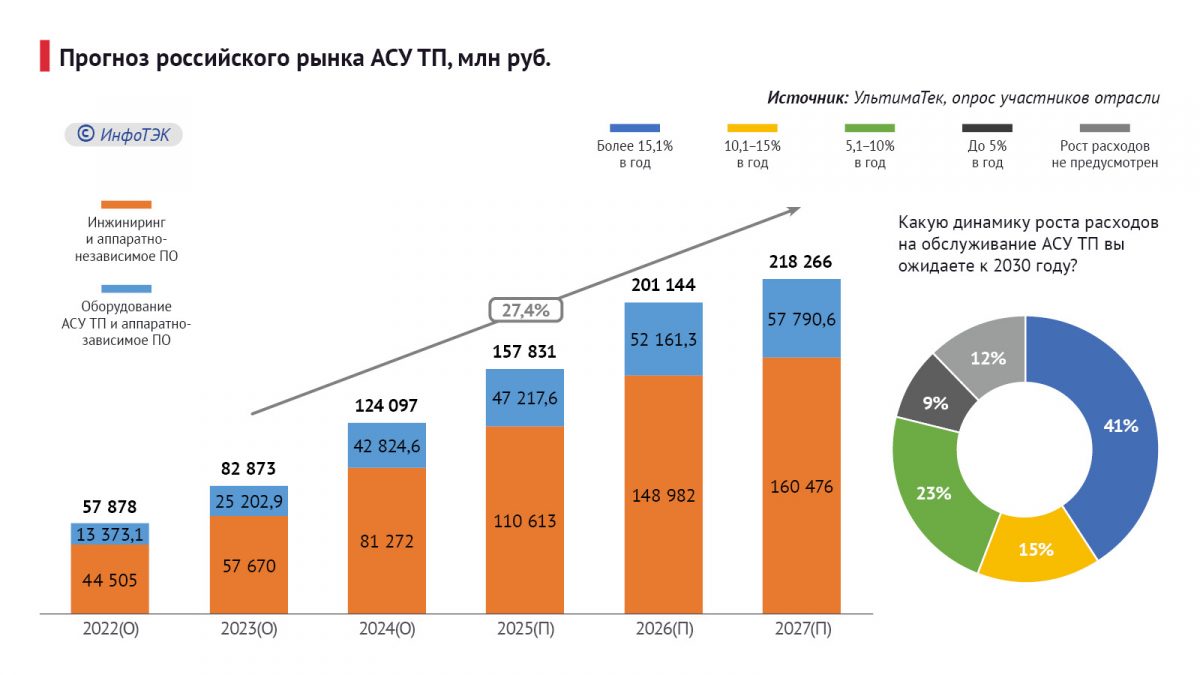

Рынок автоматизированных систем управления технологическим процессом (АСУ ТП) в России вырос в 2024 году почти на 50% и достиг 124,1 млрд рублей. АСУ ТП позволяют улучшить производительность во многих секторах экономики, в том числе на предприятиях топливно-энергетического комплекса, снизить издержки, наладить контроль производства.

Вместе с тем, специалисты отмечают, что последние пять лет промышленность входит в топ-5 самых атакуемых киберпреступниками отраслей в мире и в топ-3 по странам — членам СНГ. Две трети инцидентов — покушения на безопасность ключевых компонентов АСУ ТП, для реализации которых в 80% случаев используется вредоносное ПО. И лишь 5% российских производителей промышленного ПО внедряют процессы безопасной разработки.

Вместе с тем, специалисты отмечают, что последние пять лет промышленность входит в топ-5 самых атакуемых киберпреступниками отраслей в мире и в топ-3 по странам — членам СНГ. Две трети инцидентов — покушения на безопасность ключевых компонентов АСУ ТП, для реализации которых в 80% случаев используется вредоносное ПО. И лишь 5% российских производителей промышленного ПО внедряют процессы безопасной разработки.

При этом текущий уровень готовности предприятий к киберугрозам остается неоднородным. Согласно данным исследования компаний «УльтимаТэк», Positive Technologies и «Аквариус», лишь 29% компаний ТЭК уже реализуют или эксплуатируют системы защиты для категорированных объектов критической информационной инфраструктуры (КИИ), тогда как 28% только начинают процесс категорирования. Примечательно, что 86% организаций заявляют об учете рисков информационной безопасности в системе управления, однако на фоне роста атак это требует перехода от формального учета к практической реализации защитных мер.

Особую важность эти вопросы приобрели в 2024 году, когда вступил в силу запрет на использование иностранных решений киберзащиты для критической информационной инфраструктуры ТЭК. Перед предприятиями встала необходимость оперативно пересматривать ИТ-ландшафт, усиливать защиту своих АСУ ТП и переориентироваться на отечественные решения.

Изменение прицела

Новые правила изменили рынок промышленной кибербезопасности (КБ): еще недавно у компаний был более формальный подход к внедрению защиты, сегодня же — это вопрос устойчивости бизнеса и безопасности страны в целом. Как отмечает коммерческий директор по промышленной кибербезопасности Positive Technologies Михаил Турундаев, в компании фиксируют стабильный рост обращений от предприятий, которые ранее не рассматривали кибербезопасность технологических процессов как приоритет.

«Ситуация изменилась радикально за последние три года. Если раньше кибератаки были направлены в основном на финансовый сектор, то теперь злоумышленники целенаправленно атакуют промышленные предприятия. Мы видим, как технологическая инфраструктура — электростанции, системы переработки, добычи — становятся полем активных действий злоумышленников в киберпространстве», — рассказывает Турундаев.

До 2022 года фокус киберпреступников был смещен в сторону финансового сектора. Однако сейчас основной целью становятся промышленные объекты: энергетика, нефтегаз, транспорт. Причем речь не только об атаках на ИТ-инфраструктуру, но и о целенаправленных атаках на операционные технологии. Цели этих нападений — вывод из строя оборудования, остановка технологических линий или даже создание условий для экологических катастроф, которые могут повлечь за собой колоссальные социальные и экономические последствия.

Хакеры обычно используют накопившиеся годами уязвимости в старых версиях SCADA, устройствах IIoT без надежных механизмов идентификации пользователей, а также средства удаленного доступа, в которых часто отсутствует шифрование. В дело идут разные, в том числе комбинированные схемы: фишинг через сотрудников, внедрение вредоносного кода в сетевой трафик, заражение IIoT-устройств и выведение из строя SCADA-серверов. При этом, как подчеркивает руководитель практики промышленной кибербезопасности Positive Technologies Дмитрий Даренский, многие компании до сих пор используют SCADA-системы, не рассчитанные на угрозы XXI века.

«Основные угрозы безопасности АСУ ТП исторически складываются из различных условий: системы разрабатывались для использования в изолированных сетях, что на сегодняшний день создает большой ландшафт угроз; многолетнего отсутствия обновлений, ведущего к эксплуатации известных уязвимостей в критически важном оборудовании; прямого взаимодействия с физическими процессами, где сбой способен вызвать катастрофические последствия. К этому добавляются угрозы от целенаправленных кибератак, недостатка осведомленности персонала и рисков, возникающих при интеграции устаревших и проприетарных технологий с корпоративными IT-сетями и интернетом», — отмечает Дмитрий Даренский.

Чего не хватает отечественному кибербезу

После ухода западных компаний с рынка кибербезопасности встал очевидный вопрос: кто и как должен закрыть освободившуюся нишу?

«Рынок начал стремительно адаптироваться. Наши вендоры предложили достойные решения, но объективно — в некоторых сегментах, таких как промышленные протоколы SCADA, у нас еще есть “слепые пятна”. Мы только формируем экспертизу, которую западные компании накапливали десятилетиями», — отмечает Михаил Турундаев.

Отставание особенно заметно в таких направлениях, как специализированные решения для SCADA-систем, промышленные контроллеры и IIoT. Здесь российский рынок все еще формируется и нуждается в поддержке как со стороны государства, так и со стороны заказчиков.

Тем не менее, уже сейчас есть отечественные продукты для безопасности ТЭК. Так, система мониторинга безопасности промышленных ИТ-инфраструктур PT ISIM позволяет выстраивать комплексную защиту технологических сетей: отслеживать трафик, выявлять аномалии, оберегать как «черную зону» технологического уровня, так и корпоративные системы ERP, MES, SCADA. Архитектура решения адаптирована под отраслевую специфику — от НПЗ до газотранспортных систем.

Есть еще один нюанс: даже самые передовые решения бесполезны без грамотных специалистов. Разумеется, университеты уже сейчас адаптируют образовательные программы под требования цифровой безопасности и промышленной автоматизации. И все же пока потребность предприятий в универсальных специалистах не закрыта: спрос на инженеров КБ выше возможностей вузов.

В последнее время компании формируют новые роли: архитекторы ИБ для промышленных сетей, директоры по цифровизации с ИБ-компетенциями, инженеры по безопасности OT-сегмента. Востребованы специалисты, которые понимают не только киберугрозы, но и особенности работы промышленного оборудования, а также бизнес-процессы предприятия.

«Универсальные навыки сотрудников — это сейчас самая большая ценность на рынке. Мы видим спрос не просто на ИТ-директоров, а на людей, которые понимают и бизнес, и производственный контур, и угрозы, исходящие изнутри инфраструктуры», — подчеркивает Михаил Турундаев.

Не роскошь, а необходимость

Информационная безопасность — больше не статья затрат, а инвестиция в устойчивость бизнеса. Она становится частью стратегии обеспечения непрерывности бизнеса. Крупные игроки ТЭК создают центры мониторинга безопасности (SOC), проводят регулярные испытания и отрабатывают сценарии реагирования на атаки. Цель — не просто зафиксировать инцидент, а максимально быстро локализовать угрозу и минимизировать последствия.

Однако даже самые передовые технологии и строгие регламенты не обеспечат защиту, если компания не понимает, какие именно киберинциденты для нее неприемлемы. Результативная кибербезопасность в ТЭК сегодня — это не формальное соответствие стандартам и не набор решений «на всякий случай», а уверенность в том, что ключевые для бизнеса и общества функции не могут быть нарушены в результате атаки.

Построение проактивной модели защиты начинается с определения недопустимых событий на уровне топ-менеджмента и выявления целевых систем, через которые они могут быть реализованы. После этого проводится оценка уязвимости — например, с помощью кибериспытаний, когда команда легальных исследователей, или «белых хакеров» (white hat), проверяет, возможно ли реализовать рисковые сценарии атаки. Если опытным путем доказано, что нет, невозможно — в том числе за счет сокращения TTR (time to respond, время, необходимое для выявления и реагирования на атаку) и увеличения TTA (time to attack, время на подготовку и проведение атаки), — можно говорить о реальной устойчивости систем к атакам. Именно такая модель защиты позволяет организациям стать неинтересными для большинства злоумышленников, сохранив непрерывность работы и избежав критических последствий.

«Результативная кибербезопасность — это не железка и не регламент. Это когда сотрудники понимают, как действовать в моменте. Когда архитектура выстроена так, чтобы сдержать атаку на всех уровнях. И когда топ-менеджмент воспринимает ИБ не как абстрактную угрозу, а как часть своей операционной ответственности», — считает Михаил Турундаев.

Для дальнейшего развития отрасли необходим комплексный подход: государственная поддержка внедрения решений, субсидирование, подготовка специалистов, развитие конкурентной среды. Но главное — изменение парадигмы. Защита АСУ ТП должна восприниматься не как разовая «настройка» системы, а как непрерывный процесс, где технологии работают в связке с компетенциями сотрудников и управленческими решениями. Только тогда инвестиции в кибербезопасность станут не затратами, а страховкой от миллиардных убытков и гарантией бесперебойной работы критической инфраструктуры.